為什麼您應該在下次發生重大入侵事件前 先行善用網路流量資料

從網路安全的觀點來說,企業組織最後還是登上新聞版面的原因就在於自身無法偵測、遏止與控制入侵事件。入侵事件無法避免,但企業組織是否會登上新聞版面,還是取決於自身偵測入侵行為的速度,以及因應這類狀況的方式。

企業組織也應謹記,發生入侵事件除了會導致罰鍰/懲處和聲譽受損外,今日的敵人就是實際、進階與持續的威脅。敵人站穩腳步後,即會攻佔您的基礎架構網路,確保陣地。

為了成功協助保障企業組織安全,您必須徹底瞭解網路上發生的事情。也就是說,您應該集中收集與分析來自特定類型來源的資料。(這類收集作業)目標是獲取可據此採取行動的資訊,並提供給安全分析師。

網路流量資料

網路流量資料是重要的類型資訊,能夠提供特定內容,為打造「智慧型資安」架構提供堅實基礎。在檢視上述某些特定內容前,我們先來想想網路流量資料是什麼。

●網路流量資料是從兩個主機之間,針對某個時間範圍(也稱為間隔)內觀察到的一連串封包擷取(透過路由器這類的網路裝置)而來。接下來,該資料會被轉送到流量收集器,以供分析之用。

●唯一流量是由下列七個關鍵欄位組合定義而成:來源位址、目的地位址、來源埠號、目的地埠號、通訊協定類型、服務類型(ToS)及輸入邏輯介面(路由器或交換器介面)。系統會追蹤這些欄位,如果發現這些欄位的任何封包值為不重複的特定值,便會建立新的流量記錄。

●就轉送給流量收集器的資訊來說,擷取深度取決於產生上述流量記錄的裝置,以及用來匯出資訊的通訊協定(netflow v5與IPFix)。流量檢查可在OSI模型的不同層執行,範圍從Layer 2(資料連結)到Layer 7(應用程式)。檢查的層級越多,提供給安全分析師的資訊就越有意義(越能據此採取行動)。

●日誌事件資料和網路流量資料間的主要差異,在於事件(通常是日誌項目)發生於單一時間點且可更改。相形之下,網路流量紀錄無法更改,且其中描述的是具備特定期限的狀況(這類狀況可持續數分鐘、數小時或數天,視工作階段內觀察到的活動而定)。舉例來說,web get要求可能會在一分鐘內拉下多個檔案和影像,而觀看電影Netflix的使用者,其工作階段可能會持續一小時以上。

現在,讓我們進一步探討前述的「特定內容」。

●輕鬆部署不費力

網路流量資料的部署輕鬆不費力,因為網路本身會在少數幾個傳輸點(例如網際網路邊界)彙總大部分的流量,而且變更傳輸點時不易發生配置錯誤。

●一切連接網路,全數無所遁形

從安全角度來說,我們可以完全假設,即便不是全部,但凡是對企業組織運作而言相當重要的裝置,大部分都是在網路上作業(與互動)。這些裝置由個人(工作站、行動裝置等等)主動控制,或大多自主運作(伺服器、安全端點等等)。

此外,攻擊者總是藉由假造安全日誌和存取日誌的方式試圖移除攻擊痕跡,但他們無法竄改網路流量資料。

●最可靠的能見度,網路絕不說謊

安全調查相關資料的收集來源通常來自於下列兩種類型:

★來自端點(工作站、行動裝置等等)、伺服器(LDAP、DNS、Web等等)、網路裝置(防火牆、入侵偵測系統、Proxy伺服器等等)的日誌,記錄方式是使用代理程式或遠端記錄。

★來自網路基礎架構(路由器、交換器等等)的網路流量資料。

日誌的問題在於系統總是會連接到企業組織無法從中收集資料的裝置(無法使用代理程式或遠端紀錄)。即使設有安全政策進行控管,僅有獲得核准的裝置可以連接到網路,但重要的關鍵是能夠確保沒有惡意使用者將未受管理的裝置(或服務)連上網路。

此外從過去的經驗來看,惡意使用者會主動試圖規避主機代理程式和遠端紀錄,因此主機的日誌資料不見得正確。對於未受管理的裝置,最直接的裝置相關資訊來源就是網路。

最後,網路資料的明確定義是由通訊協定,但通訊協定的更新速度極為緩慢。不過日誌資料的情況就不是如此,其格式多半紀錄不完善、綁定特定版本且未經標準化,容易頻繁變更。

●自動減少誤判的最有效方法

「防火牆/ACL允許」通知不代表確實通訊成功。相對地,網路流量資料可用來確認通訊是否成功。如果能夠在通訊失敗時發出警示,即可大幅減少誤判,進而為安全分析師省下寶貴時間。

●不僅限於基本的網路流量資料

傳統的網路流量技術,原本的用途是讓網路管理者能夠監控網路,並精準找出網路壅塞情況。近來,安全分析師發現網路流量資料(例如來源與目的地IP位址、埠號、服務類型及流量方向)還能協助他們找出網路入侵。不過,這類基本的流量資料本就不是為了偵測最縝密的攻擊(APT)而設計。這類資料無法提供所需的深入可見度,例如網路傳輸檔案的雜湊、偵測到的應用程式(而不是埠號)等。傳統網路流量資料欠缺這種程度的可見度,因此難以提供可據此採取行動的資訊給安全分析師。

隨著攻擊行動日趨縝密,企業組織應該要使用專門設計的解決方案深入詳查檢查特定通訊(例如從網際網路傳入的資料流量),這類解決方案能夠:

★執行詳細的封包剖析與分析(採取線速和被動模式);

★提供各種豐富的網路流量資料(透過等標準通訊協定,可定義如何格式化流量資料,並將該資料從匯出器傳送到收集器)。

流程中產生的豐富網路流量資料,可用來擴增相關警示的優先順序。該資料還可新增到事件中,加速警示處理的研究與解決過程。

為什麼企業組織應充分善用網路流量資料?

因為只要妥善運用,上述內容可讓安全分析師在調查事件時充分掌握情況。網路資料可提供額外與立即的深入可見度,是可讓您透視環境的「水晶球」。更重要的是,網路資料還能充分提供協助,偵測出最縝密的攻擊行為(如果只靠日誌資料進行偵測調查,可能會錯失這類攻擊)。如果能夠協調使用網路流量資料,以及從某些角度來看較不可靠的日誌資料,企業組織就可以及早妥善偵測攻擊,進行徹底調查。簡言之,網路流量資料有助於為企業組織提供其他方式,掌握縝密無比的攻擊行為,因此不應遭到忽略。

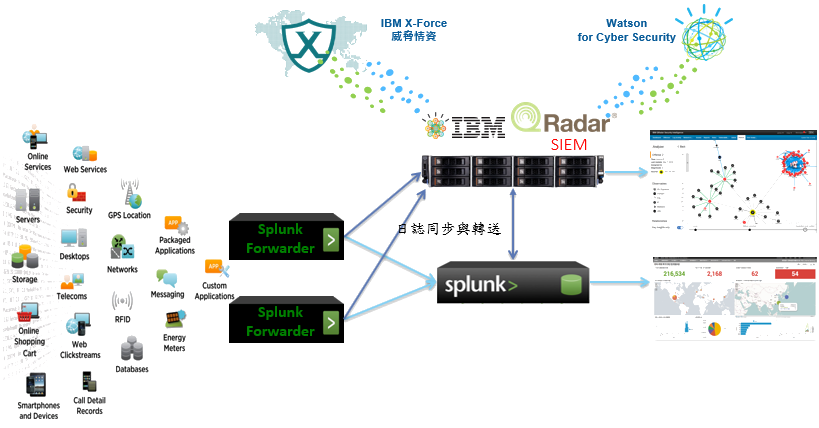

IBM QRadar SIEM 如何為您的企業組織提供協助?

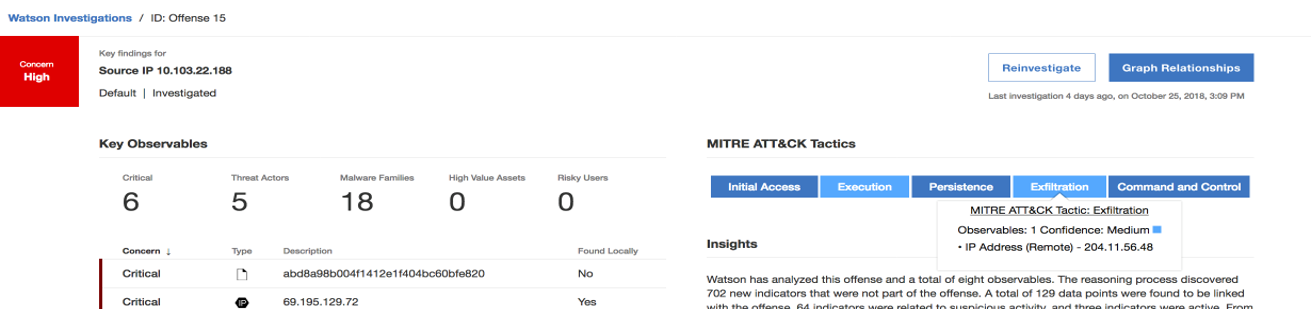

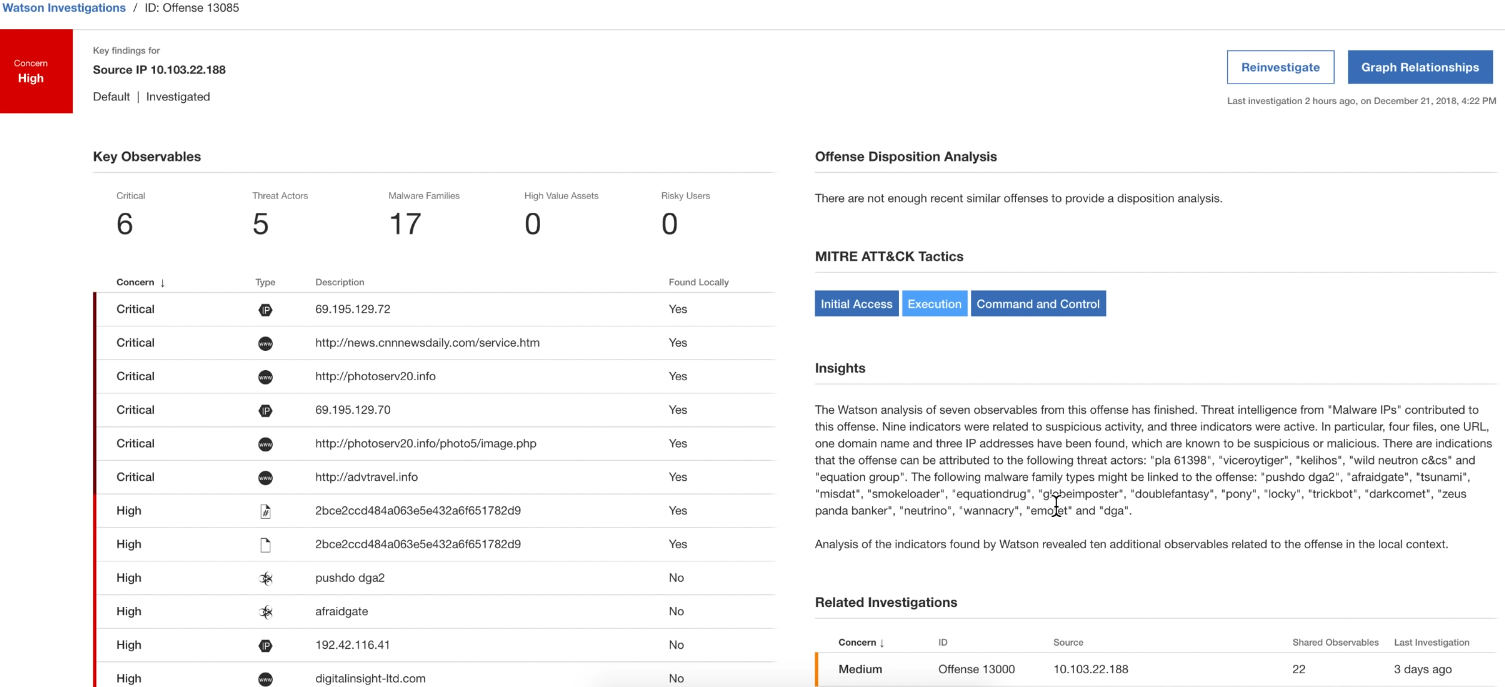

●準備萬全,可識別異常行為和其他外洩指標,藉此偵測及因應入侵事件的企業組織就不會登上新聞版面。

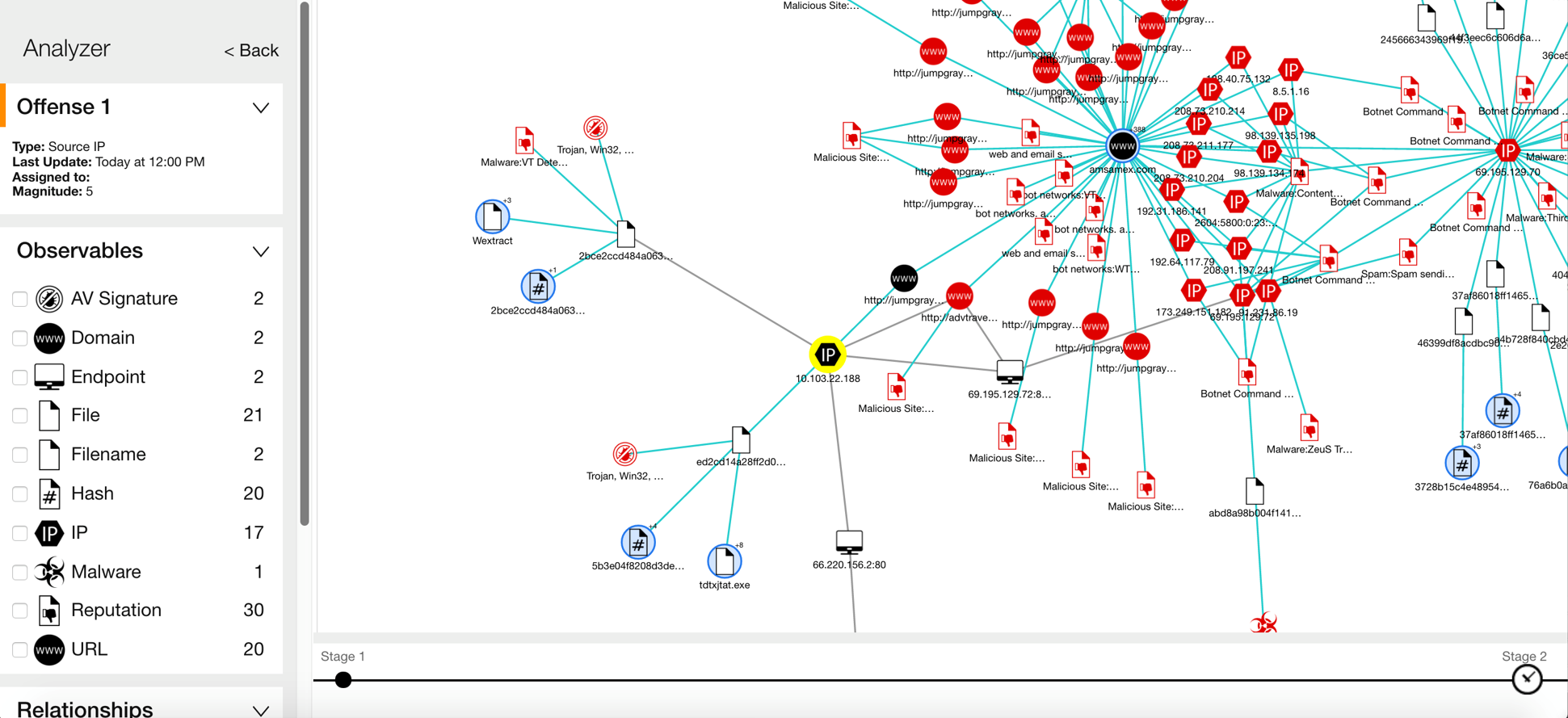

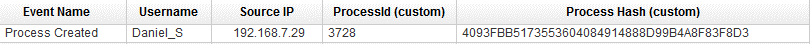

●建立流量資料和事件資料之間的關聯,偵測出無法單靠日誌識別的威脅。

●可提供網路流量、辨識Layer 7應用程式,而且還能掌握每個階段作業的起頭。

●讓過去隱藏的威脅和惡意行為無遁形,攻擊者無法隱身在您的網路中。

●即時分析網路資料,發現攻擊者的蹤跡。

●提早暴露潛在的安全威脅,以免對企業組織造成損害,這類威脅包括:網路釣魚電子郵件、惡意軟體、資料洩漏、水平擴散、和其他應用程式濫用行為,以及合規落差。