文章來源: MottoIN

概況

許多組織已經靈敏的意識到,網路威脅狩獵“ cyber threat hunting”是現代SOC演變的下一個層級,用以打擊日益複雜的攻擊威脅。

“威脅狩獵”是指採用人工分析和機器輔助的方法,針對網路和資料進行主動的和反覆的搜索,從而檢測出逃避現有的安全防禦措施的高級持續性威脅(即APT攻擊)。

“威脅狩獵”是一個新興的概念,目前國外已有一些公司和相關產品推向市場。

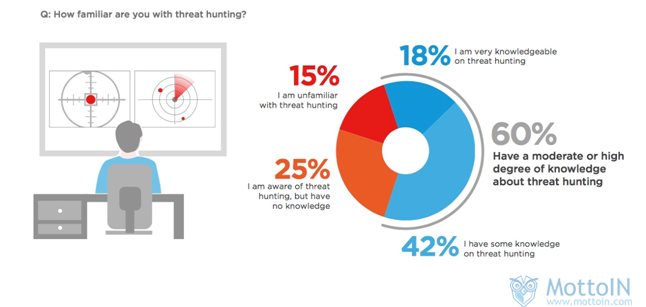

威脅狩獵的熟悉程度

在2017年的一份調查報告中顯示,60%的人對該話題有一定的瞭解/非常瞭解,25%的人知道“威脅狩獵”的概念。

目前SOCs面臨的挑戰主要有:無法檢測到高級威脅(隱藏的、未知的、新興的)、缺乏安全專家來減輕這類威脅、回應緩慢。

針對調查結果進行統計,發現幾乎一半的威脅(占比44%)沒有被自動化安全工具檢測到。調查物件回覆的數字從個位數到90%以上不等,這說明目前自動化工具檢測的效果並不理想。

受訪者一致認為,他們的組織在過去一年中面臨著更多的安全威脅,其中82%的受訪者表示他們組織內部發生威脅的頻率明顯提升了,此外,45%的受訪者表示他們在過去一年面臨的威脅量至少有之前的三倍以上。

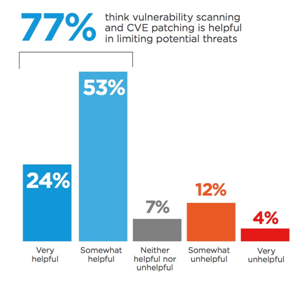

漏洞掃描與分析

超過75%的受訪者表示,漏洞掃描和CVE漏洞修復對限制潛在的威脅發生很有幫助。這個結果支持了先前提出的問題,為了達到安全目的,需要對脆弱點進行分析和加固。

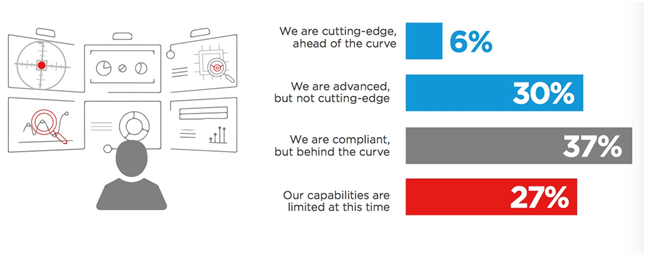

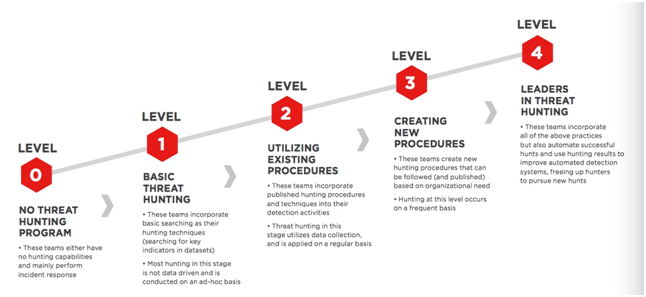

SOC威脅管理成熟度

當被問及他們組織的威脅狩獵能力的狀態時,只有6%的人相信他們的管理處於前沿水準,30%的人認為他們是先進的。近三分之二的受訪者表示,他們的組織僅維持著最低的安全基線水準,面對新興的威脅時,情況更糟糕。雖然新興和先進的威脅似乎是SOC的一大挑戰,但很少有人採取實際行動來解決這些問題。

威脅狩獵的資源投入

當被問及組織針對先進的威脅在安全檢測和防禦方面的資源投入時,答案明顯不同。受訪者回覆的平均值為550,000美元,有的金額高達6~8萬美元。

SOC團隊人員中,從事威脅狩獵的人員占比低於20%,根據受訪者的回復,平均值大概為14%。

攻擊者在目標網路上停留的平均時間為40天,而40%的網路威脅會逃過SOC的檢測。

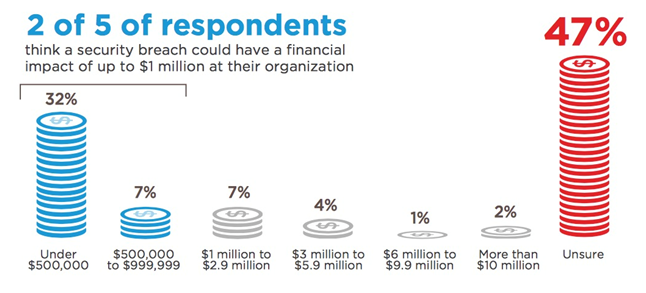

威脅帶來的資金損失

五分之二的受訪者表示,一次安全事件可能會給他們的組織帶來高達100萬美元的資金損失。幾乎一半的受訪者表示不能確定一個未被發現的威脅會給組織帶來什麼影響。這組數字表明人們缺乏對於未被發現的威脅會造成潛在損失的意識。

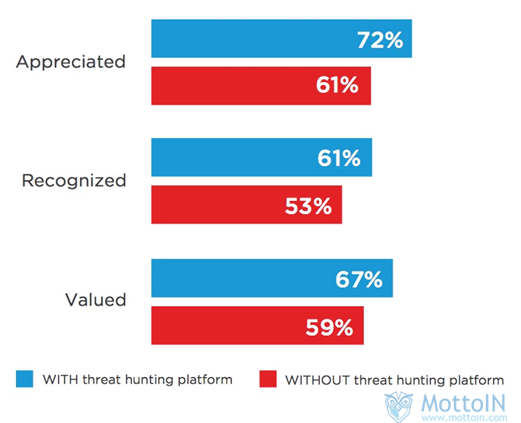

對"威脅狩獵"的工作滿意度

整體而言,有威脅狩獵崗位的SOC與沒有威脅狩獵崗位的SOC在對威脅狩獵工作的滿意度上有些許差別,滿意度分為"讚賞"、"認可"、"有價值"三種,情況如下:

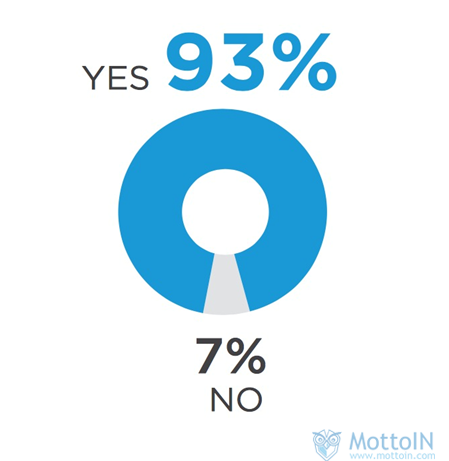

受訪者一致表示,他們願意在SOC的工作發揮具有前瞻性的、更積極主動的安全能力。僅95%的受訪者表示,無論從本人還是從組織的角度出發,增強威脅檢測能力都是很重要的。

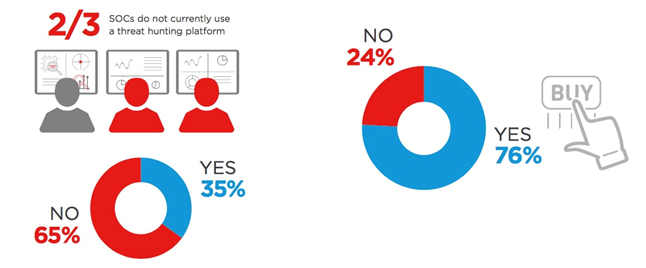

威脅狩獵的使用情況

僅三分之二的受訪者表示,目前他們SOC團隊的安全工程師沒有使用威脅狩獵平臺,儘管他們一致認為識別新型的、先進的威脅是重要的,但很多組織還沒有實際行動。

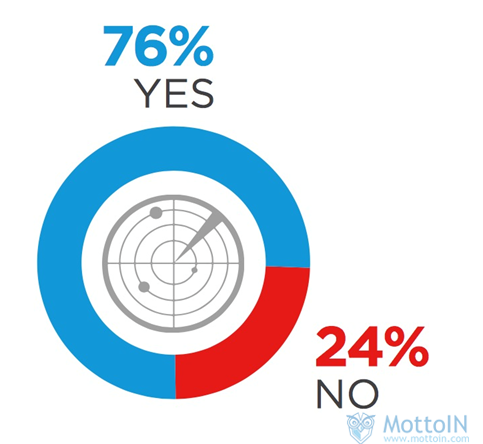

超過四分之三(76%)的受訪者表示,他們希望可以通過購買威脅狩獵平臺來提升組織的安全能力。受訪者認為他們沒有足夠的時間或預算來開發一個威脅狩獵工具。

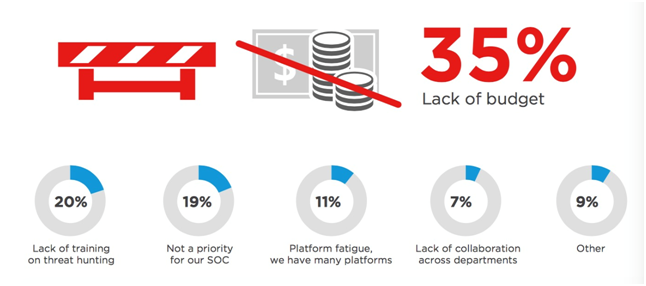

使用威脅狩獵平臺存在的障礙

預算不足是大多數SOC平臺沒有使用威脅狩獵工具的原因,占比35%左右;第二大阻礙因素是缺乏威脅狩獵相關的培訓,占比20%左右。這就為威脅狩獵平臺提出了更高的要求,他們需要通過促進和提高與SOC員工之間的交流,並充分地證明自己的價值。

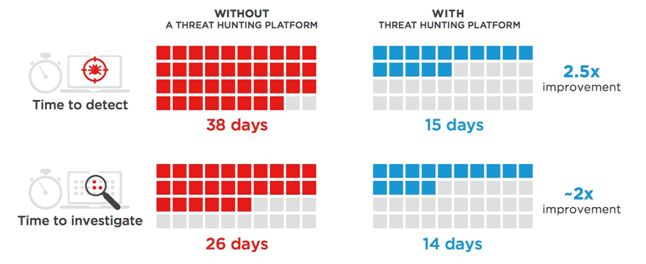

是否使用威脅狩獵平臺對"檢測"和"調查"威脅所需花費的時間的影響是明顯的。

沒有威脅狩獵平臺的情況下,"檢測"威脅的平均時間是38天,"調查"威脅的平均時間是26天;

使用了威脅狩獵平臺的情況下,"檢測"威脅的平均時間是15天,"調查"威脅的平均時間是14天,前者高了61%,後者提高了42%。

威脅狩獵的益處

使用威脅狩獵平臺的益處包括:提高了先進威脅的檢測能力、增加了尋找威脅的新方式、發現了他們之前沒有發現過的威脅、減少了調查時間等。

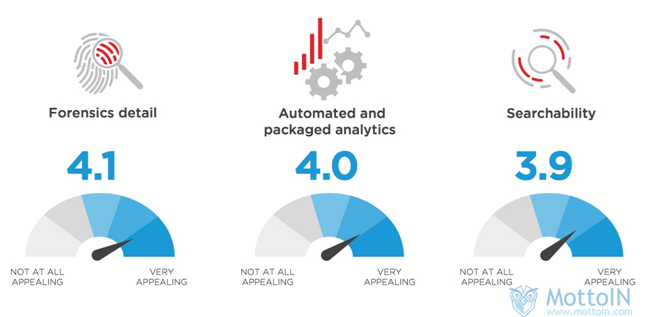

威脅狩獵平臺最吸引人的特點是調查取證和自動分析(使用機器學習方法來進行自動決策)。

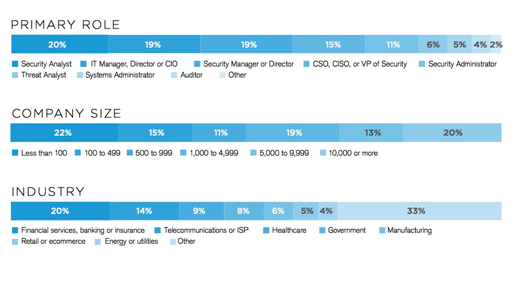

調查方法和統計物件

這份報告的資料來源是一個線上調查,覆蓋了330+網路安全專家和IT專業人士。受訪者的身份有證券分析師、IT經歷、CISOs。受訪者所處的行業不同、組織規模也不同,涉及金融服務、電信、醫療保健等。

認識威脅

當今的網路攻擊變的更加複雜,攻擊手段和方法越來越難檢測。為了成功入侵,APT攻擊可以潛伏很長時間,悄悄的收集目標網路的相關資訊。在過去,有些APT攻擊可以活躍幾個月甚至幾年的時間。目前,許多SOC團隊已經開始採用威脅狩獵技術應對這樣的高級持續威脅攻擊。

映射到網路殺鏈 (Cyber Kill Chain)

目前大多數組織所面臨的攻擊都可以通過網路殺鏈模型進行映射。在此框架下,攻擊者在初始階段收集情況、監視目標網路,找到可利用的弱點之後,會持續升級獲取更多的許可權。

通過瞭解攻擊者的活動路徑,狩獵者可以在他們入侵或竊取到有價值的資訊之前進行阻擊。換句話講,在實際破壞造成之前的監測、瞄準和製造威脅之前,狩獵者會開始假設和映射出攻擊者可能利用的潛在的手段和方法。狩獵者應有能力收集到有效的情報資訊,是的他們可以進一步的改進資料收集技術,並為未來的狩獵打好基礎。

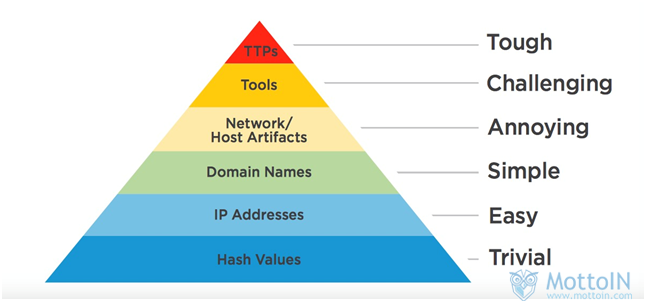

所有攻擊者都有簽名,用以識別攻擊者的身份和攻擊方式,這些簽名包括攻擊者的IP位址、網路/主機指紋資訊,以及戰術、技術和程式(TTPs)。總的來講,這些方法統稱為IoCs(Indicators of Compromise),通過識別和使用相關的IoCs,狩獵者們可以使攻擊者的攻擊增加阻礙,使得攻擊更加耗時、成本更高或者更加困難。狩獵者通過行為分析和收集到的情報,挑選出IoCs,查明並拒絕攻擊者潛在的攻擊行為。

組織尋找到IOCs 的能力,可以反映出威脅狩獵的成熟度模型。在此框架下,最有效的SOCs是那些些可以把情報和從狩獵中獲取到的知識融合到預警和自動響應中的管理平臺。

文章來源:《Threat Hunting Report 2017》.sqrrl,MottoIN小編整理翻譯。