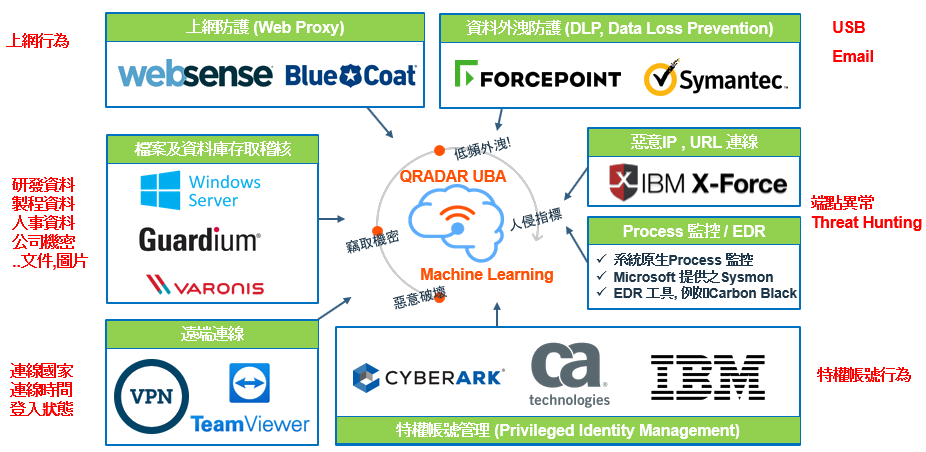

運用機器學器(Machine Learning) 找出可疑的人員與帳號,防止「營業秘密」外洩

基於不少重大外洩事件起源於內部員工,QRadar利用機器學習(Machine Learning)技術分析使用者與帳號行為,檢視企業內員工,甚至供應鏈中的外包合作廠商使用者行為模式,依據異常行為判斷內部機密資料是否已被竊取,以向管理人員發出警告,進而預防損失擴大。

目前針對企業的攻擊行為有高達60%與內部威脅有關,當中又有約四分之一肇因於內部用戶的帳密遭釣魚網站或惡意程式竊取,透過行為模式分析,則可提供 異常使用行為示警,例如某員工首次或在過去未曾嘗試登入的位置登入一個儲存高價值資訊的內部系統,便會向管理人員發出警示通知,提醒加強注意。

監視高風險活動,發現並管控內部威脅

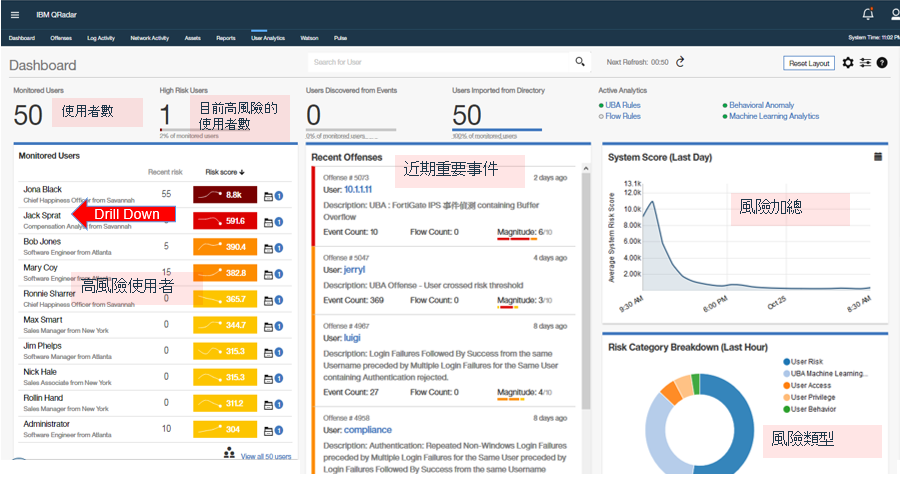

IBM QRadar User Behavior Analytics (UBA)用於全面深入地瞭解用戶異常行為和內部威脅,幫助企業輕鬆洞悉內部犯罪。該應用包含以用戶為中心的儀表板,按名稱顯示高風險使用者及其異常活動,以及與 QRadar相關的事件。只需按一下滑鼠即可將嫌疑人添加至觀察列表,或允許添加基於文本的注釋以說明觀察結果,還可以深入挖掘底層的日誌和網路行為資料。

IBM QRadar User Behavior Analytics (UBA)幫助企業輕鬆全面瞭解可能是內部威脅的個人用戶和異常行為,在與SIEM相同的管理介面上,添加了一個以用戶為中心的視圖,應用元件包括受監控使用者的數量、高風險用戶、風險類別、安全事件和攻擊行為、系統狀態以及使用者觀察清單,並依據不同行為進行風險權重加權。

IBM QRadar UBA 該系統包含三大部分,分別是協助分析並為員工行為風險評分的風險分析概覽、優先排序行為分析儀表板,以及強化既有QRadar安全資料等。

IBM QRadar User Behavior Analytics (UBA) 使用者風險儀表板

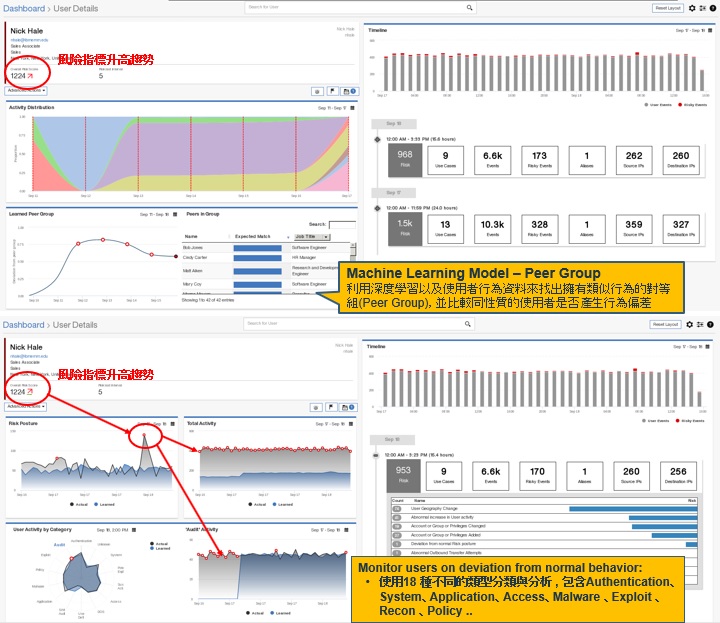

IBM QRadar UBA 能快速偵測各種異常行為

Machine Learning 找出偏離之行為

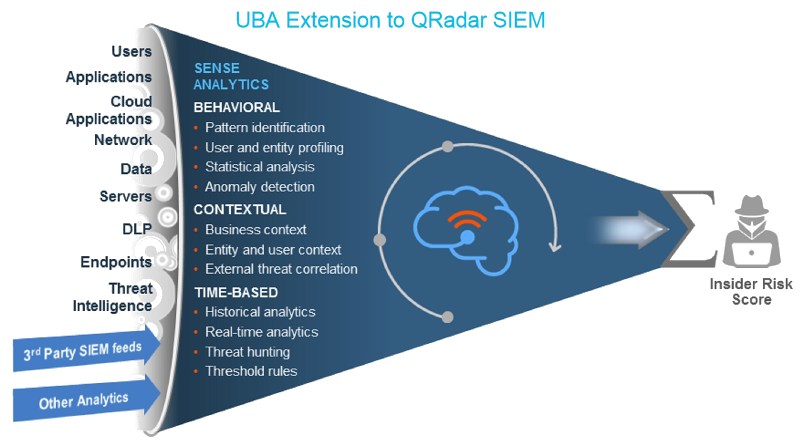

為何需要使用 IBM QRadar User Behavior Analytics?

內部威脅占到企業所遭受安全攻擊的大約 60%,其中許多情況是由於內部員工、合同工或合作夥伴成為網路釣魚攻擊或其他攻擊的受害者,而使營業祕密外洩案逐年增加。

例如,當用戶使用特權帳戶在新位置第一次登入到高價值的伺服器時,這種新的用戶行為分析應用會向分析人員發出警報。由於 UBA應用解決方案建立了正常用戶行為的基線,因此所有明顯偏離該基線的異常模式都無所遁形。

“內部威脅占到企業所遭受安全攻擊的大約 60%。”

IBM QRadar User Behavior Analytics有哪些優點?

擴展了 IBM QRadar Security Intelligence Platform的功能

- 包含全新的整合儀表板

- 結合了用戶行為分析功能

- 幫助安全分析人員洞悉個人用戶和異常行為

應對內部威脅

- 防止惡意的內部人員和網路罪犯

- 及早發現營業機密資料的非法存取

- 以用戶為重點,檢查異常行為、威脅以及資料洩露情況

- 全面深入地瞭解高風險用戶及其行為

提高安全分析人員的工作效率

- 計算風險分數,對高風險使用者進行排名

- 使用 QRadar收集的資料,應用現成可用的新行為規則和分析

- 顯示安全攻擊所涉及的日誌與流資料

- 檢測異常行為,建立用戶觀察列表

- 在新的 QRadar選項卡和儀表板中按使用者顯示結果

- 與事件響應解決方案整合,更快地形成閉環

- 佈署後幾乎立即可以產生結果